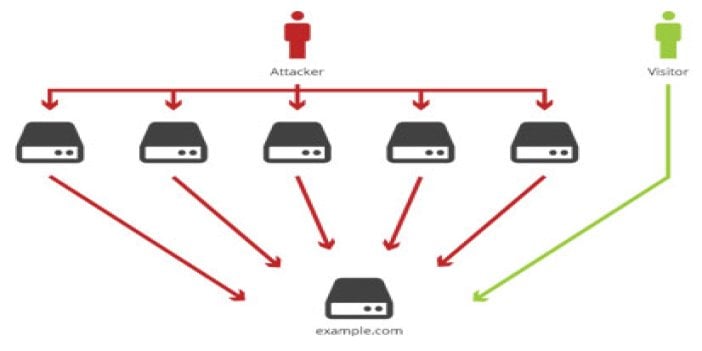

Geçtiğimiz günlerde Xbox’uyla veya PlayStation’ıyla internetten oyun oynamaya çalışanlar, çevrimiçi oyun hizmetlerine yapılan saldırılar nedeniyle bu girişimlerinde başarısız oldular. Microsoft’un oyun hizmeti 24 saat içinde geri dönse de PlayStation Network’teki kesinti daha uzun, tam iki gün sürdü. Saldırıların etkileri bugün bile hala hissediliyor. Sony, yaptığı bir açıklamada sunucularına Distributed Denial of Service - Dağınık Hizmeti Engelleme (DDoS) saldırısının düzenlendiğini, yani uluslararası trafiğin sunucuları çökertmek üzere yönlendirildiğini söyledi. Saldırıları Lizard Squad adına bir hacker grubu üstlendi; ancak bu önemli değildi - önemli olan böyle bir şeyin nasıl yaşandığı, Sony’nin neden hazırlıksız olduğu ve kesintinin neden bu kadar uzun sürdüğüydü. Sony’den saldırıyla ilgili gelen açıklamalar olsa da firma, detaylı bilgi vermemeyi tercih etti. Ancak analistlerin söyledikleri, bir gerçeği ortaya çıkarıyor: Bugün, bu tür saldırıları durdurmak, eskisinden daha zor. Akamai Technologies ürün pazarlama direktörü Dan Shugrue, DDoS saldırısı düzenlemeye yönelik indirilmeye sunulan araçların giderek güçlendiğini söylüyor. Örneğin herhangi bir kullanıcının herhangi bir web sitesini gereksiz trafikle boğmasına izin veren High Orbit Ion Cannon (HOIC) aracı, sahte kullanıcılar oluşturarak işi kolay bir hale getiriyor. Aynı aracı birden fazla kişi kullandığında hasarın boyutu katlanıyor. Sony gibi milyarlarca dolarlık bir firmayı indirmek ise daha karmaşık yöntemlerden faydalanmayı gerektiriyor. Siber güvenlik firması Corero Network Security’nin CTO’su David Larson, son PSN saldırılarının farklı tür DDoS araçları ve botnet’lerin aynı anda kullanımıyla gerçekleştirilmiş olabileceğinden şüpheleniyor. Binlerce bilgisayarın aynı DDoS araçlarıyla sayısız sahte hesap oluşturduğunu, aynı web sitesini veya sunucuyu saniyede gigabaytlarca veri yağmuruna tuttuğunu düşünün. Bu, gerekli araç ve kaynaklara sahip olanlar için çok zor bir iş değil.

PSN SALDIRISI

Larson, PSN saldırısında saldırganların PSN’nin içeriğini tutan sunucular yerine kullanıcı adı ve parolaları kontrol eden oturum açma sunucularını hedeflediğini, Sony’nin ağını sahte isteklerle aşırı yüklemenin daha kolay olduğunu söylüyor. Saldırganlar, Larson’a göre bu amaçlarına ulaşmak için dış DNS sunucularında değişiklik yapmış olabilir. Larson, internette hangi DNS sunucularında güvenlik açığı bulunduğunu bilen ücretsiz araçları herkesin indirebildiğini vurguluyor. Coreo Network yöneticisi, saldırının gelişimini şöyle tarif ediyor: “Açığa sahip DNS sunucusuna bir istek, çok küçük bir paket gönderebilirim. Ona ’merhaba açıklı DNS sunucusu, ben PlayStation login sunucusuyum - lütfen bana bir kayıt gönder’diyebilirim. Bu kayıt, birkaç kilobayt uzunluğunda olacaktır. Küçük, 64 baytlık bir paketle on binlerce baytlık bilgi isteyebilirim ve sunucu, bana Sony sunucusuymuşum gibi davranıp, bu paketi Sony’ye gönderir.” Larson, saldırı araçlarının eskisinden çok daha dinamik olduğunu, ancak insanların saldırıları takipte yavaş kaldığını, bu iş için bir sistem geliştirilmesi gerektiğini söylüyor. Larson’a göre saldırıları gerçek zamanlı algılayacak ve hemen gerekli işlemi yapacak sistemlere gereksinim var. Sony’nin savunmaya yönelik hangi araçları kullandığı bilinmese de, firmanın bu araçlarını geliştirmesinin gerektiği açıkça belli oluyor. Bir güvenlik firmasına göre DDoS saldırıları her geçen ay daha karmaşık bir hale geliyor. Firmanın tahminine göre geride bıraktığımız her saatte 28 geniş çaplı saldırı gerçekleşiyor. Dolayısıyla DDoS saldırılarına karşı sadece Sony ve Microsoft’un değil, internetle ilgili her büyük firmanın daha kapsamlı önlemler alması gerekiyor.